MENGENDALIKAN HP ORANG LAIN TANPA MENYENTUH HP KORBAN

Yah,ini adalah posting tentang Mengendalikan HP Orang Lain. Ane mau kasih tau caranya hack hp orang yaitu Mengendalikan HP (Handphone) orang lain dari jarak jauh tanpa menyentuh HP korban .

Dari judulnya saja sudah menarik bagaimana kalo kita coba…. hehe….Aplikasi yang bernama Super Bluetooth Hack ini biasa digunakan orang untuk menjahili rekan/temannya dengan cara mengendalikan hpnya tanpa menyentuhnya.(catatan : jangan sekali-kali anda menjaili rekan anda atau siapapun. Karena itu hal yang tidak baik, tapi kalau penasaran ingin mencoba tanggung sendiri resikonya.)

Oke deh kita lanjut. Ini bukan sulap atau sihir loh, yang jelas ini dilakukan dengan cara menyalakan kedua Bluetooth HP hacker dan HP Korban dan kita bisa mengontrolnya asalkan koneksi antar 2 HP ini tidak putus.

Apabila Anda sudah terhubung dengan HP korban agan bisa menggunakan beberapa fungsi,seperti :

- Membaca Pesannya

- Melihat Kontaknya

- Merubah-rubah Pengaturan (salah satunya bahasa HP)

- Play Music,meskipun silent musik akan benar2 menyala asal kita mematikan Silentnya (merubah Profile)

- Merubah Profilenya

- Mematikan telepon

- Menekan tombol2nya

- Membesarkan/mengecilkan volume

- Yang paling ane suka adalah menelpon dan SMS menggunakan HP korban

- DLL…

Ane anjurkan untuk Menggunakannya di HP korban yang Merknya Sony Ericsoon

Kenapa? Karena Lebih Full fiturnya….hehehe…

DOWNLOAD + CARA PAKAI

- DOWNLOAD aplikasinya terlebih dahulu

- Setelah didownload transfer file .jar tersebut ke HP lewat Kabel/Bluetooth/CardReader/PC Suite masing2

- Install file .jar tersebut dengan klik di HP file tadi

- Tunggu,jika selesai Buka aplikasi dan tampilan akan seperti gambar diatas

- Klik Connect pastikan Kedua Bluetooth HP sudah dinyalakan ( bilang saja kepada teman agan untuk meminjam hp dengan cara ingin transfer lagu 😀 )

- Akan muncul Tampilan Bluetooth Device List, Pilih HP korban

- Klik OK Terus Sampai muncul Fitur2nya ( jika device menanyakan apakah device tersambung otomatis klik yes saja )

- Selesai deh

Bagaimana jika ada masalah atau masih bingung silahkan Komentar dibawah 😀

Ane tidak bertanggung jawab apabila HP korban ada apa-apa ;

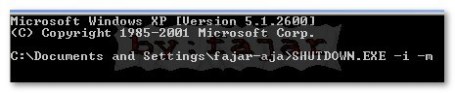

MENGENDALIKAN KOMPUTER ORANG LAIN DENGAN MENGGUNAKAN CMD

Bete,stress,pengennya yang seger-seger.biar otak fresh.iseng2 mau jailin komputer orang lain aja dah,hehehe…cara ini udah gue praktekin di salah satu warnet yang ada di kota cengkareng,jakarta barat.biasanya kalo kamu pengen maen kompi di warnet,secara otomatis semua kompi terhubung.Nah inilah serunya,iseng2 tapi ngeselin juga.hahahay (teganya diriku).

Caranya:

1. pd komputer, klik Start->Run…di kotak isian tersebut kamu isikan “cmd” (tanpa tanda petik )

2. Setelah itu muncul kotak berwarna hitam…di situ kamu ketikan SHUTDOWN.EXE (spasi) -i (spasi) -m

3. Contoh: Shutdown.exe -i -m lalu kamu tekan Enter

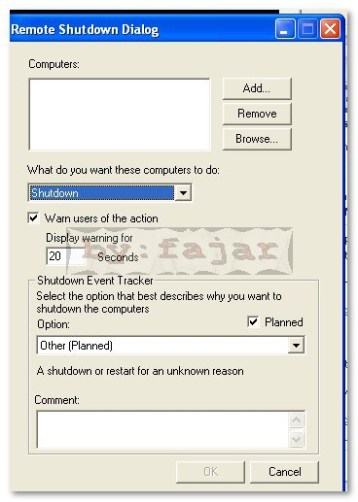

4. Maka akan muncul kotak di samping yang bernama “Remote Shutdown Dialog”

5. Kamu klik “ADD” -> untuk menambahkan IP target or nama target di LAN…atau kamu klik “Browse” untuk mencari otomatis

6. Kamu bisa tentuin yang enaknya buat ngusilin komputer orang itu, apakah di shutdown, restart, or Log off…

7. Tentukan time yang pas buat deat time-nya komputer itu beraksi

8. Kamu bisa tambakan other (planned), ini dimaksudkan agar si user lawan mengira kalo ini ulah server yang lagi maintenance.

9. Selamat Berkreasi…Hahahayyyy ( iseng tapi ngeselin banget )..

MEMBUAT APLIKASI CHATTING DENGAN VISUAL BASIC 6.0

Halaman penting

http://www.visualbasicku.com/2013/03/chat-sederhana.html

Cara membuat aplikasi Chatting Menggunakan VB 6.0

KUMPULAN ARTIKEL

Inducting New Employees Into Your Company

New employees are the best assets of a company. New employees can advance a company’s business if they can work well and can advance the company where they work. If you’re looking for a way or method to introduce the existing business in your company to new employees, there are some things you can do. Here are some suggestions to introduce your company to a new employees:

The first way, to make new employees feel comfortable in your company. As a new employee, maybe they can not immediately adapt to your company. They may take time to recognize the environments in which they work. So make new employees feel comfortable in your company, so they can work comfortably.

The second way, introducing new employees to other work colleagues. Introduce them to other colleagues in their department. In this way makes them comfortable asking questions on their first day

The third way, after introductions are made, you should discuss with new employees, what you hope for. What to tell what should be done by new employees. So that later they can work well according to your wishes. If they do not know what you expect, they will not be able to meet your needs.

Asus launches world’s thinnest notebook

Asus finally launching a netbook product called the thinnest and lightest in the world. With a thickness of 17.6 millimeters and weighs 920 grams totaled, X101 series product is challenging thin laptops that are already on the market without sacrificing functionality.

This product has actually been exhibited in celebration of International Computer, Computex 2011, Taipei, Taiwan, a few months ago. The design is lightweight and slim netbook is meant to fit easily into a briefcase and can be carried easily anywhere.

This netbook allegedly deliberately made for cloud computing to boost the ability to surf the internet. The proof lies in the use of Solid State Drives at 8 Gigabit without any harddisks.

The operating system used is MeeGo which basically has the functionality to work through the cloud computing as well as access to exclusive services such as Asus Vibe Asus, Asus AppStore, until online file storage facility that is Dropbox.

Specifications X101 is also not lost though initially targeted for netbook users and people who want to have a secondary computer. Processor which is embedded in this netbook is the Intel Atom, 1 Gb RAM, 2 USB 2.0 plugs, a micro SD slot, and a webcam. Innovations such as the Asus Super Hybrid Engine proud ensure the continued efficient performance of netbook so that it can save battery usage.

Using the Internet to Find Your Niche

The Internet is a wonderful place where users can find a great deal of information. However, many are not aware that the Internet is also where some savvy entrepreneurs can find lucrative business opportunities. Internet niche marketing is just one example of how those in the know can turn their hard work and dedication into profit. This is not to say that Internet marketing is a simple field where anyone can prosper but there are opportunities for those how are willing to persevere in their efforts.

Learning Internet Marketing Online

Believe it or not Internet niche market is a subject that can be learned online. It certainly helps for those who hope to prosper in this industry to have some knowledge of marketing and business before venturing in an Internet niche marketing campaign but it is not necessary. There is a great deal of information on organizing and executing a niche marketing campaign available online. This information may come in a number of different forms including websites offering informative articles, message boards focusing on the industry and ebooks which are available free of charge or for a fee.

Let’s first examine learning about Internet marketing through websites. Type the search term, “Internet niche marketing” into your favorite search engine and you will likely receive millions of search results. Shifting through all of the search results would be rather time consuming and many of them would likely not be relevant. Fortunately the search engines do a great deal of work for you and the most useful websites will likely appear on the first couple of pages of search results. This still leaves you with a great deal of information to sort through but considering you are likely planning to turn niche marketing into a career this research is certainly worthwhile.

Carefully examine the search results you obtain from your search and bookmark the websites which seem most useful. Next take as much time as necessary to comb through all of these websites to find the most useful information. Take notes as you do to create a comprehensive resource for yourself. After this review your notes and investigate items which seem unclear to your further. This research may include offline resources such as books or phone calls to experts in the industry.

Search Engines are Your Friend

Now that you have already used the Internet to learn about the industry of Internet marketing, you probably know that finding a profitable niche is imperative. A niche is essentially a specific area of interest. Ideally you will already be an expert in this subject and it will be a subject which has a wide Internet audience without a great deal of existing websites focusing on this niche. Once again, you can turn to the Internet for finding this niche.

You may already have a few ideas for niches. These are probably subjects you are passionate about and understand very well. Examining statistical information provided by popular search engines regarding the popularity of search terms related to your niche will give you a good indication of whether or not Internet users are interested in your niche. If keywords related to your niche are searched on these search engines often, it is evident there is an audience for your niche. Next it is time to enter these keywords in a search engine and evaluate the websites which are provided as results for these keywords. If there are many strong results the niche can be considered saturated. In this case, it is a good idea to abandon the original idea and search for another niche. However, if there are not many high quality search results, you may have found your perfect niche.

Computer

A computer is a programmable machine that receives input, stores and manipulates data//information, and provides output in a useful format.

While a computer can, in theory, be made out of almost anything (see misconceptions section), and mechanical examples of computers have existed through much of recorded human history, the first electronic computers were developed in the mid-20th century (1940–1945). Originally, they were the size of a large room, consuming as much power as several hundred modern personal computers (PCs). Modern computers based on integrated circuits are millions to billions of times more capable than the early machines, and occupy a fraction of the space. Simple computers are small enough to fit into mobile devices, and can be powered by a small battery. Personal computers in their various forms are icons of the Information Age and are what most people think of as “computers”. However, the embedded computers found in many devices from MP3 players to fighter aircraft and from toys to industrial robots are the most numerous.

Gold Create a New High Record in The History

World gold prices rocketed back and create a new high record in the history of this precious metal trading close to 1830 US$ by trading on Thursday (08/18/2011) local time.

Gold prices rise more than doubled since the start of a recession beginning in 2007. The price of this yellow rose 19 percent since last June when the European Leaders fight to keep the debt crisis did not spread to the main economic areas as well as U.S. politicians barely make contact with the country’s default. That forced the rating agency Standard & Poor’s cut U.S. credit rating to AAA .

The price of gold for December delivery, the most actively traded, was closed in 1822 US$ per ounce, up 28.20 US$ or 1.6 percent. In early trading, the yellow had a chance to touch 1829.70 US$, which is the highest level in history.

While in Indonesia, which is the Noble Metals business unit of PT Aneka Tambang Tbk, to fix the price of gold at Rp 552 000 per gram for the purchase of 1 gram. As for the purchase of one kilogram which is the benchmark market price of gold, precious metals fix the price of Rp 510,000 per gram.

Cost of Living in the United States Increasingly Expensive

Cost of living in the United States rose a higher than forecast in July. Conditions that would make the leaders of the Federal Reserve (The Fed) Ben S. Bernanke, increasingly difficult to convince his colleagues to act quickly to boost economic growth.

Data released by the U.S. Commerce Department showed that U.S. consumer price index rose 0.5 percent from June. That figure is two-fold higher than the median of economists surveyed by Bloomberg by 0.2 percent. Meanwhile, the Philadelphia region’s economic index data released by The Fed also dropped to minus 30.7 in August, the lowest since March 2009.

“Lots of negative data. Increasing evidence that the economy is heading towards a recession will push Bernanke to take immediate action before the end of the year,” said John Herrmann, Senior Fixed Income Strategist, State Street Global Markets LLC in Boston.

However, continued Herrmann, rising cost of living data will limit the choice was. “Inflation data does not give The Fed ammunition to re-spawn unconventional monetary policy easing,” he said.

In addition, a number of negative data center clung indeed the U.S. economy. Call it the stock market plunged and gold prices hit a record high.

Acyclovir Pharmacology and Indication

Acyclovir is acyclic purine nucleoside analogue active against herpes simplex virus, varicella zoster, Epstein-Barr virus and cytomegalovirus. In the cell, undergo phosphorylation acyclovir acyclovir triphosphate into an active form that inhibit the herpes simplex virus DNA polymerase and viral DNA replication, thereby preventing viral DNA synthesis without affecting normal cell processes.

Acyclovir Pharmacology

Acyclovir is an antiviral agent highly active in vitro against herpes simplex virus (HSV) types I and II, and varicella zoster virus. Upon entry into the infected cell, the phosphorylated form of the active compound Acyclovir Acyclovir trifosfate. The initial phase of the process depends on the enzyme thymidine kinase viral-coded. Acyclovir trifosfate act as inhibitors and as a false substrate for the herpes-specified DNA polymerase which prevents viral DNA synthesis without affecting normal cellular processes.

Treatment of herpes simplex virus infections of the skin and mucous membranes including initial and recurrent genital herpes / recurrent, herpes zoster (shingles / shingles / shingles). Preventing recurrence of herpes simplex infections in patients with strong immune systems. Preventing herpes simplex infection in patients with poor immune systems.

Another acyclovir pharmacology is a treatment of herpes simplex virus infections of the skin and mucous membranes including initial and recurrent genital herpes / recurrent, herpes zoster (shingles / shingles / shingles); preventing recurrence of herpes simplex infections in patients with strong immune systems; preventing herpes simplex infection in patients with poor immune systems.

Acyclovir Indication

Acyclovir indication such as treatment of herpes simplex virus on the skin and mucus membranes, including initial and recurrent genital herpes; treatment of herpes zoster and varicella infections; treatment of infections caused by the herpes simplex of the skin and mucous membranes including initial and recurrent genital herpes, herpes simplex infection prevention in immuno-compromised patients; treatment of herpes zoster infection.

Foods That Cause Acne

Acne is one of the most hated enemy by everyone, especially women. Acne is not including a dangerous disease. But its presence is very annoying, though acne is not harmful but should we treat and handle well.

Curly hair care tips

Keep the humidity

The owners of curly hair is highly recommended to maintain the hair moisture. In order for curly hair more smooth and gentle to use a deep conditioning treatment twice a month. If your hair is dry, do not wash too often, try to only twice a week.

Be careful Drying

You must be careful to handle curly hair. Avoid using too coarse towel when drying your hair or wrap your hair with a towel to absorb the excess water wash.

“Curly hair must be dried slowly, but if your schedule is too dense for it, wipe with a soft towel and make sure your hair does not fall apart when rubbed,” advises celebrity stylist Kristan Serafino. “If curly hair is touched with the rough – or worse combed – will cause your natural curly hair matted instead.”

Citing Conectique, you should dry the hair with your fingers, with or without a fan. The result will make the hair become more organized and flexible.

Do not touch

When using curl enhancer products like cream, gel or mousse, follow the pattern of your hair curly, rotate from the middle to the ends of your hair, advice Serafino. “When hair is dry, then you should apply new silicone serum on the ends of your hair to soften curly pattern and make it more shiny,” he added.

Once laid out, do not touch your hair again because the more you play, your hair will actually grow tangled. Thus curly hair care tips, may be useful for you.

The Success Key of BlackBerry in Indonesia

Compared to all countries in Southeast Asia, Indonesia does have the largest number of BlackBerry users. So what makes this phone so successful?

There are about three million BlackBerry subscribers in Indonesia. This figure is believed to still be growing along with the incessant activity of RIM’s marketing partners in Indonesia. Indonesia itself has a mobile market with a rate of more than 180 million subscribers.

Behind the success of the BlackBerry was not spared from the habits of the users in Indonesia. It is utilized RIM to continue to aggressively promote their products.

“The people of Indonesia is fond of texting. So they get a better experience with the fuel features, email and social media. That’s what makes the BlackBerry sold in Indonesia,” said Francois Mahieu, Senior Director, Head of Product Management Asia Pacific Rim.

In addition, RIM also implement their various strategies such as building community, providing a diverse selection of products, or offer efficiency and durability of products that claimed to be the best in its class.

5 Tips In Finding Hotel

You are planning a holiday abroad for your family, and want everyone to have a good time. You surf the internet for hotel descriptions, but from the pictures you see and what you read, all hotels project a perfect image of themselves. How can you know which one is better? You have never been there and knows nothing of your destination. At the same time, you do not want a hotel room to spend your budget. How do you choose?

5 Levels In World Hacker

1 . elite

Also known as 3l33t , 3l337 , 31337 or a combination of it is the spearhead of the network security industry . They understand sistemoperasi outside , able to configure and connect a global network . Capable of programming each day . A very natural grace , they are usually efficient and skilled , using knowledge to the right . They like stealth to enter the system without in the know , although they will not destroy the data . Because they always follow the rules .

2 . semi Elite

Hackers are usually more mudadaripada Elite.Mereka also have the ability and extensive knowledge of computers . They understand the operating system ( including holes ) . Usually equipped with a number sufficient to change the program kecilprogram exploits . Many of the attacks carried out by hackers who published this caliber , unfortunately by the Elite they are often categorized Lamer .

3 . developed Kiddie

This title terutamakarena this young age group ( ABG ) & still in school . They read about the methods of hacking and how on various occasions . They tried a variety of systems to ultimately succeed and proclaiming victory to lainnya.Umumnya they still use Graphic UserInterface ( GUI ) and just learn the basic of UNIX , without being able to find a hole new weakness in the operating system .

4 . Script Kiddie :

Such developed kiddie , Script Kiddie usually perform these activities . As well Lamers , they only have the technical knowledge networking is very minimal . Usually can not be separated from the GUI . Hacking is done using horses to frighten and distress of life most Internet users .

5 . Lamer :

They are people with no experience and knowledge who wants to be a Hacker ( Hacker wanna-be ) . They usually read or heard about Hacker & want to like it . Use their computers mainly to play games , IRC, exchange prirate software , steal credit card . Usually done using software hacking trojan , nuke & DoS . Usually brag via IRC channels etc. . Because many shortcomings to achieve elite , in their development will only be up to the level of developed or script kiddie kiddie .

Cultivation of cocoa or chocolate by grafting and cuttings

Cultivation of cocoa or chocolate by grafting and cuttings are often performed by the cocoa farmers for the purpose pengebangbiakan , after the previous post we discussed the cultivation of cocoa cultivation or cultivation of cocoa chocolate then in this post we discuss grafting and cuttings . Which often means cutting the crop is cocoa or chocolate is in the Central American Countries and South America , while in Indonesia for many cars using the grafting method .

Cultivation of cocoa or chocolate by grafting and cuttings have steps and different treatments , but way easier than grafting cuttings , it is this that drives our farmers are taking way propagation by grafting .

By way of breeding Cuttings

Propagation by cuttings is known in two ways. The first way is a Single Leaf cutting and second cutting Steam . Single leaf cutting , cuttings consists of only one segment and one leaf attached . While Steam Cutting hapir shaped one branch consisting of several segments with the number of 3-7 leaves . So we can choose one that way . All of that also depends on the usability . If we want a big fast plants then use the leafy cuttings .

1 . Selection of Materials Cuttings

To be selected as the material cuttings , should be selected that meet certain requirements . Trees to be taken for cuttings , should be clearly identified in advance . Then select a healthy and lush trees growing in a sense has been free from all kinds of diseases and pests . Retrieval of the branches will be better protected when compared with open branches .

Branches selected for our cuttings collected in a plastic resignation that measures 60 cm x 40 cm x 15 cm , then stepped down that we fill half water . The base of the cuttings are set next to the bottom, until it hit the water and the leaves are above . Thus the cuttings material will not wilt time waited further preparation and transport to central rooting .

2 . rooting

The materials are prepared either in the form of Single Leaf Cutting Cutting and Steam , then prepared again for rooting . Cuttings – cuttings dipped in a solution of the base of the trunk with the hormone to encourage root formation . Hormone that has been shown to give good results is Naphtalic Acid or NAA

Hormone mixture made of mixtures as follows :

Steam Cutting : 0.4 grams diluted to 60 cc in 95 % alcohol and then added distilled water , so that the final volume to 100 cc .

Single Leaf Cutting : the hormone solution prepared for Steam Cutting digested with alcohol content of 50 % to its strength in half .

Rooting cuttings is then performed in the tub . Cuttings tub size 120 cm in width , 90 cm in width and 2.8 therein . Larger sizes are considered less than good because of high humidity is difficult to be maintained at a larger size .

The bottom of the tub hole cuttings were given to facilitate drainage when watering . Essentially filled with gravel and the upper part is filled with the medium . Between the surface of the medium with the top and tub spared ± 15 cm cuttings .

Medium that can be used as a coarse sand not too smooth , coconut shell powder , sawdust, which have been washed , but not kekeuatanya about 6 months old . For the medium and long-lasting good can use Vermaculite this material is made from mica minerals .

Temperature should be maintained not to be too high was kept cool , even so the light should remain in, a lack of light will result in failure because the cuttings will run out of carbohydrates .

The rules in generating good cuttings as below :

The place should not be more than 30 ° C

Constant humidity of 100 % or it could go down a little as 96 % – 97 %

Should not be too much water , because it can rot but also because of the water shortage will slow root formation .

Light should not be directly on the tub cover slips

As a measure of success , cuttings at 15-20 days have been rooted , and at 30 days after the cuttings can be transferred to plastic bags , and land for the same media with seedling soil . After 6-10 months the plants ready to be planted in the garden .

By way of breeding Grafting

System grafting much in use in Indonesia, because the results are better than , any maintenance is easier when compared with cuttings . Brown plants that have been aged one year or already have a trunk diameter of at least 1.5 cm can generally grafted .

As onderstam used zaailing who descended from DR 1 and DR 2 . Then the trunk top or entrijs used from clones producing high at DR 1 , DR 2 and DR 38 , Then entrijs spacing is 1.5 x 2 m . but some are using a spacing of 1.8 x 1.2 meters .

Eyes were taken from branches arthotrop who has brown skin , even when it is dark brown and gray till abau already cracked. Eye skin is still small and greenish color it still can not be used . Approximately 7-10 days before entrijs taken , the stem leaves are cut first so that when cutting entrisj leaves – the leaves have fallen . Once we provide the eye penempelanpun have to do.

Time to Realize Ideals So Astronauts!

Have you aspire to be an astronaut at the time your little? How do astronauts in the shadow figure?

White shirt with round glass helmet, carrying oxygen tank and running leap over the moon. Late waving the camera is connected to the earth, and drifting in the aerospace, cool completely, right?

Be proud of the astronauts not only yourself but also for Indonesia. Because astronauts not only demanded a physical and mental alertness as well as strong. In addition, you become an astronaut means is a brave and physically able to perform one of the coolest jobs in the world.

Evaluated from the side of brave astronauts who made this guy look ‘sexy’ to be incaran women. If you want menjajal courage into space, follow AXE Apollo Space Academysebuah advantage flew 103 kilometers into space along outer space travel company, SXC in the United States.

Anyone can try, listen how to follow AXE Apollo Space Academy following:

Please go to http://www.axeapollo.com

Tell the world why you are qualified for space

Invite your friends to vote so that you get first place in the ranking board

Here only the best will be selected through a strict playoffs Indonesian National Space Camp, and for selected will be dispatched to the Global Space Camp in Orlando, Florida, USA, to participate in the 3 training mission that will determine your power to fly to outer space . One of Indonesia’s best man will be flown into space which indeed!

Manchester United establish a working relationship with Toshiba

Updates info Football – Premier Club Leguae namely Manchester United reportedly working with Toshiba Medical System that will provide medical equipment at Carrington training complex convergence of five seasons with the cooperation forward.

“It’s important for the players to get the best medical support number for Manchester United. Our training complex at Carrington which are now being developed, including in all medisnya tool, “said MU Commercial Director, Richard Arnold.

Toshiba Medical Systems is one of the original part of the Japanese electronics giant. Make The Red Devil advantage is not only in terms of business. But Manchester United will automatically be armored all new equipment to find out all the things that would have incurred in relation to the health of the players.

“In every competition, hurt sometimes come inevitable. But now breathe a sigh of relief because the club is following a partnership with Toshiba Medical System that will provide a total best medical care, “he continued.

Very interesting awaited, the center served partnerships Red Devils and Toshiba Medical Systems can be rewarding the players avoid injuries or even medical devices made from Toshiba Medical Systems can heal wounded in a short time. It could be that if Manchester United want to imitate the Milan Lab, injured players treatment center Red Devil Italian style very ditch it. (YN)

TIPS MENGGUNAKAN FACEBOOK

Facebook, mungkin jejaring sosial yang satu ini sudah tidak terasa asing lagi ditelinga

kita, jejaring sosial ini menjadi salah satu sarana komunikasi yang paling sering orang pergunakan di saat melakukan aktivitas secara online, bahkan di sinyalir menjadi salah satu aktivitas rutin bagi para pengguna internet. Mungkin hampir semua orang yang mengerti tentang internet pasti mempunyai account facebook tanpa memandang status ataupun golongan orang tersebut. Tetapi apakah kalian tahu apa tujuan utama kalian menggunakan facebook? Karena banyak sekali orang yang sering kali menyalahgunakan situs jejaring sosial seperti facebook untuk kepentingan pribadi mereka. Berikut ini adalah tips bermain facebook yang aman dan baik versi Sevin Zega :

1) Pikirkanlah terlebih dahulu hal apa yang ingin anda tambahkan. Menerima sebuah permintaan yang disediakan oleh teman baru dengan ask posting, foto pesan dan informasi latar belakang tentang pribadi diri anda. Perhatikan daftar teman dan pikirkan kembali siapa yang berhak mengakses barang/data pribadi milik anda.

(2) Cobalah cek pengaturan pivasi anda. Facebook baru-baru ini banyak melakukan pembaruan, mengatur privasi dari awal bisa sangat berarti untuk menjaga keamanan. Buatlah suatu privasi yang benar-benar bisa melindungi seluruh data pribadi yang terdapat pada facebook anda.

(3) Alasan anda berada di Facebook. Apakah hanya untuk berbagi foto? Tetap berhubungan atau menjalin komunikasi dengan orang lain? Berbagi sebuah tautan/link dan pembaruan aktivitas anda? Tanyakan terlebih dahulu pada diri anda sendiri apa yang ingin diperoleh dengan profil pribadi anda. Dengan demikian anda akan lebih memangkas informasi pribadi yang akan anda publikasikan.

(4) Cerdas tentang memilih password/kata sandi. Saran saya cobalah untuk tidak menggunakan password yang sama untuk seluruh akun jejaring sosial yang anda miliki. Pikirkan terlebih dahulu tipe pertanyaan keamanan yang akan anda pasang dan dimana anda akan mengirim pembaruan tersebut.

(5) Waspada dalam penggunaan komputer. Ketika anda masuk kedalam suatu akun facebook dari komputer yang berbeda-beda, cobalah untuk periksa bahwa komputer yang anda gunakan tidak menyimpan alamat email ataupun password.

(6) Hati-hati dengan apa yang dikatakan/posting. Sekali pembaruan status dan komentar diposting, setiap orang dapat melihat, menduplikasi dan memposting kembali dimanapun dan kapanpun. Apakah anda ingin orang lain tahu bahwa apa saja yang anda lakukan?

(7) Perhatikanlah serangan phising . Banyak usaha yang dilakukan oleh orang yang tidak bertanggung jawab dan mempunyai niat buruk untuk memperoleh log-in pengguna dan password dengan cara mereka menipu pengguna dengan email Facebook palsu. Ingat, jangan pernah anda coba untuk mengidahkan link email yang meminta untuk me-reset password. Jika perlu untuk me-reset lebih baik yang anda lakukan langsung saja ke halaman Facebook yang sudah disediakan.

(8) Apabila teman-teman mulai menerima spam atau pembaruan status yang muncul tetapi tidak dibuat oleh pengguna sendiri maka akun tersebut kemungkinan tersusupi. Segeralah anda lakukan perubahan/mengganti password dengan yang baru. Jika tidak bisa masuk ke akun pribadi, segera pergi ke link help dibagian bawah facebook dan klik security untuk memberitahu Facebook bahwa ada masalah pada Facebook yang anda miliki.

(9) Lindungi perangkat mobile. Seiring berjalan waktu banyak sekali ponsel yang memiliki akses langsung ke situs jejaring social, salah satunya adalah Facebook. Waspadalah terhadap siapapun yang mengakses ponsel yang anda miliki dan pastikan akun yang anda miliki sudah di log-out/dalam keadaan tidak aktif (offline).

(10) Sering-sering memonitor aktivitas yang mencurigakan. Awasi sebuah aktivitas mencurigakan yang ada di dinding anda, jejak berita dan kotak masuk facebook. Jangan pernah anda mencoba mengklik link mencurigakan meskipun itu membuat diri anda penasaran. Coba tinjau lebih dekat, jika link yang dimaksud tidak otentik. Jangan pernah mengkliknya karena demi menjaga privasi Facebook anda.

(11) Usahakan email Facebook anda selalu aktif. Mungkin banyak dari anda yang sering kali menganggap bahwa email yang kita gunakan pada facebook itu sudah tidak penting lagi, namun di sisi lain ternyata email tersebut sangatlah penting. Mengapa saya katakan penting? Hal itu di karenakan apabila pada saat facebook kita di pakai oleh orang yang tak kita kenal dan kemudian ia mengganti password facebook anda maka yang anda lakukan adalah cukup menggunakan fitur/bantuan yang di sediakan oleh facebook yaitu “Forgot Password” dan pada form yang tersedia cobalah masukkan email yang anda pakai pada facebook anda sehingga dengan mudah anda dapat mengatur ulang kata sandi Facebook anda. *1 catatan usahakan email tersebut selalu aktif dan anda selalu mengingatnya. Tips saya gunakanlah lebih dari 1 email untuk facebook anda.

(12) Jangan pernah mengklik suatu link yang di berikan oleh orang yang tidak anda kenal. Dahulu saya pernah mengalami hal seperti ini, tepatnya pada saat itu saya sedang asyik-asyiknya bermain game online di Facebook (Poker), lalu ada seorang perempuan yang mengajak saya chat dan menyuruh saya membuka suatu link yang ia berikan. Pada saat itu dengan rasa penasaran sayapun mencoba untuk melihat apa yang ada di link tersebut, secara sekilas setelah saya membuka link tersebut muncul sebuah tampilan web yang tampilannya hampir sama sekali dengan facebook dan pada saat itu sayapun mencoba untuk login pada web tersebut dan tidak lama kemudian password Facebook saya pun ada yang mengganti. *peristiwa ini terjadi pada saat saya masih baru-baru mengenal apa itu yang namanya internet.

Sekian tips dari saya, semoga bermanfaat bagi pambaca. Terima Kasih

MASALAH YANG SEMAKN MENJADI-JADI

Aku bukannya gak mau cerita masalah ini, tapi aku bingung ini masalah apa musibah. Pengen curhat sama pacar gak mau, omongin sama orang mamak di cuekin, minta solusi sama teman di ledekin. Bingung aku jadinya. Haruskah aku jalani semua ini dengan tangan di dada.

Sabar sabar, mungkin ini cobaan yang sengaja di berikan Tuhan kepadaku untuk memperbaharui gaya hidup saya. Tapi aku gak boleh nyerah, aku harus tetap tegar mengahadapi semua ini, palingan nanti ujung-ujungnya nangiz. Hah . . . ! ! ! Gk mau aku ah.

Pokoknya aku punya masalah, pening kepalaku mau nyari solusi ma siapa. Ohh Tuhan mudah2an ini fakta, bukan nyata.

KOMPUTER DAN SEJARAHNYA

PENGENALAN KOMPUTER

Tidak asing lagi bagi kalangan umum apa itu komputer. Untuk mempermudah perkerjaan seseorang, mereka menggunakan komputer baik untuk melakukan pengolahan data dalam bentuk data dan angka. Komputer yang dulunya hanya dugunakan sebagai alat penghitungan saja, dari tahun ke tahun komputer mengalami perkembangan yang sangat pesat.

SEJARAH KOMPUTER

Charles Babbage yang lahir 26 Desember 1792 adalah seorang matematikawan dari Inggris yang pertama kali mengemukakan gagasan tentang komputer yang dapat diprogram. Sebagian dari mesin yang dikembangkannya kini dapat dilihat di Musium Sains London. Tahun 1991, dengan menggunakan rencana asli dari Babbage, sebuah mesin diferensial dikembangkan dan mesin ini dapat berfungsi secara sempurna, yang membuktikan bahwa gagasan Babbage tentang mesin ini memang dapat diimplementasikan. Charles Babbage meninggal 18 Oktober 1871 pada umur 79 tahun, meninggalkan anak ; Benjamin Herschel Babbage (1815), Charles Whitmore Babbage (1817), Georgiana Whitmore Babbage (1818), Edward Stewart Babbage (1819), Francis Moore Babbage (1821), Dugald Bromheald Babbage (1823), Henry Prevost Babbage (1824), Alexander Forbes Babbage (1827), Timothy grant Babbage (1829).

Pada masa itu, perhitungan dengan menggunakan tabel matematika sering mengalami kesalahan. Babbage ingin mengembangkan cara melakukan perhitungan secara mekanik, sehingga dapat mengurangi kesalahan perhitungan yang sering dilakukan oleh manusia. Saat itu, Babbage mendapat inspirasi dari perkembangan mesin hitung yang dikerjakan oleh Wilhelm Schickard, Blaise Pascal, dan Gottfried Leibniz. Gagasan awal tentang mesin Babbage ditulis dalam bentuk surat yang ditulisnya kepada Masyarakat Astronomi Kerajaan berjudul “Note on the application of machinery to the computation of astronomical and mathematical tables” (“catatan mengenai penerapan mesin bagi penghitungan tabel astronomis dan matematis”) tertanggal 14 Juni 1822.

Sejarah Komputer diawali ketika Penemu Inggris Charles Babbage menyelesaikan prinsip-prinsip pemakaian umum komputer digital seabad penuh sebelum perkembangan besar-besaran mesin hitung elektronik terjadi. Mesin yang dirancangnya, yang diberinya nama “mesin analitis” pada pokoknya mampu melaksanakan apa saja yang bisa dilakukan kalkulator modern (meski tidak sama cepatnya, karena “mesin analis” bukanlah dirancang untuk bertenaga listrik). Sayangnya, berhubung teknologi abad ke-19 belumlah cukup maju, Babbage tidak sanggup merampungkan konstruksi “mesin analis” itu, selain memang tidak bisa tidak memerlukan waktu dan biaya besar. Sesudah matinya, gagasannya yang begitu cemerlang nyaris dilupakan orang.

Charles Babbage meninggal 18 Oktober 1871 pada umur 79 tahun, meninggalkan anak ; Benjamin Herschel Babbage (1815), Charles Whitmore Babbage (1817), Georgiana Whitmore Babbage (1818), Edward Stewart Babbage (1819), Francis Moore Babbage (1821), Dugald Bromheald Babbage (1823), Henry Prevost Babbage (1824), Alexander Forbes Babbage (1827), Timothy grant Babbage (1829).

Tahun 1937, tulisan Babbage menjadi perhatian Howard H. Aiken, sarjana tamatan Harvard. Aiken yang juga sedang mencoba menyelesaikan rancangan mesin komputer, tergerak oleh gagasan Babbage. Bekerjasama dengan IBM, Aiken sanggup membuat Mark I, komputer pertama untuk segala keperluan. Dua tahun sesudah Mark I dioperasikan (1946), kelompok insinyur dan penemu lain menyelesaikan ENIAC, mesin hitung elektronik pertama. Sejak itu, kemajuan teknologi komputer berkembang pesat.

Mesin hitung punya pengaruh begitu besar di dunia, malahan akan menjadi lebih penting lagi di masa depan, sumbangan pikiran Babbage terhadap perkembangan komputer tidaklah lebih besar ketimbang Aiken atau ketimbang John Mauchly dan J.O. Eckert (tokoh utama dalam perancangan ENIAC). Atas dasar itu paling sedikit ada tiga pendahulu Babbage (Blaise Pascal, Gottfried Leibniz dan Joseph Marie Jacquard) sudah membuat sumbangan setara dengan Babbage. Pascal, seorang matematikus, filosof dan ilmuwan Perancis menemukan mesin penjumlahan mekanis tahun 1642.

Di tahun 1671 Gottfired Wilhelm Von Leibniz, seorang filosof dan matematikus merancang mesin yang dapat menjumlah, mengurangi, mengalikan dan membagi. Leibniz juga orang pertama yang menunjukkan arti penting “sistem binary,” yaitu sistem penjumlahan dengan dua “digit” yang dalam jaman modern ini secara luas digunakan dalam mesin komputer. Dan orang Perancis lainnya, Jacquard, yang di awal abad ke-19 sudah menggunakan sistem pengisian komputer untuk mengawasi alat tenun. Alat tenun Jacquard yang laku deras secara komersial, punya pengaruh besar terhadap pemikiran Babbage. Boleh jadi mempengaruhi juga Herman Hollerith, seorang Amerika yang di penghujung abad 19 menggunakan sistem pengisian komputer untuk membuat kolom data di Biro Sensus.

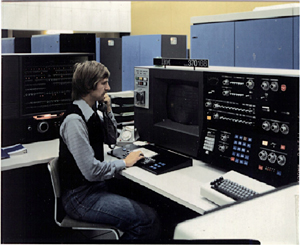

KOMPUTER DARI GENERASI PERTAMA HINGGA SAAT INI

Komputer Generasi I (1940-1959)

ENIAC

Electronic Numerical Integrator and Calculator (ENIAC) merupakan generasi pertama komputer digital elektronik yang digunakan untuk kebutuhan umum. Pgamroposal ENIAC dirancang oada tahun 1942, dan mulai dibuat pada tahun 1943 oleh Dr. John W. Mauchly dan John Presper Eckert di Moore School of Electrical Engineering (University of Pennsylvania) dan baru selesai pada tahun 1946.

ENIAC berukuran sangat besar, untuk penempatannya membutuhkan ruang 500m2. ENIAC menggunakan 18.000 tabung hampa udara, 75.000 relay dan saklar, 10.000 kapasitor, dan 70.000 resistor. Ketika dioperasikan, ENIAC membutuhkan daya listrik sebesar 140 kilowatt dengan berat lebih dari 30 ton, dan menempati ruangan 167 m2.

Mesin Von Neumann

Mesin ini dikembangkan oleh seorang ahli matamatika yaitu John Von Neumann yang juga merupakan kosultan proyek ENIAC. Mesin ini dikembangkan mulai tahun 1945 yang memberikan gagasan sebagai stored-program concept, yaitu sebuah konsep untuk mempermudah proses program agar dapat direpresentasikan dalam bentuk yang cocok untuk penyimpanan dalam memori untuk semua data. Gagasan ini juga dibuat hampir pada waktu yang bersamaan dengan Turing. Selanjutnya Von Neumann mempublikasikannya dengan nama baru yaitu: Electronic Discrete Variable Computer (EDVAC).

Semua input dan output dilakukan melalui kartu plong. Dalam waktu satu detik, ENIAC mampu melakukan 5.000 perhitungan dengan 10 digit angka yang bila dilakukan secara manual oleh manusia akan memakan waktu 300 hari, dan ini merupakan operasi tercepat saat itu dibanding semua komputer mekanis lainnya. ENIAC dioperasikan sampai tahun 1955. Teknologi yang digunakan ENIAC adalah menggunakan tabung vakum yang dipakai oleh Laboratorium Riset Peluru Kendali Angkatan Darat (Army’s Ballistics Research Laboratory-LBR) Amerika Serikat.

Selanjutnya mesin ini dikembangkan kembali dengan perbaikan-perbaikan pada tahun 1947, yang disebut sebagai generasi pertama komputer elektronik terprogram modern yang disediakan secara komersial dengan nama EDVAC, EDSAC (Electronic Delay Storage Automatic Calculator), dan UNIVAC1 dan 2 (Universal Automatic Computer) yang dikembangkan oleh Eckert dan Mauchly. Untuk pertama kalinya komputer tersebut menggunakan Random Access Memory (RAM) untuk menyimpan bagian-bagian dari data yang diperlukan secara cepat.

Dengan konsep itulah John Von Neumann dijuluki sebagai bapak komputer modern pertama di dunia yang konsepnya masih digunakan sampai sekarang. John Von Neumann lahir di Budapest, Hongaria 28 Desember 1903 dan meninggal pada tanggal 8 Februari 1957 di Washington DC, AS. Von Neumann sangat cerdas dalam matematika dan angka-angka. Pada usia eman tahun dia sudah dapat menghitung pembagian angka dengan delapan digit tanpa menggunakan kertas atau alat bantu lainnya. Pendidikannya dimulai di University of Budapest pada tahun 1921 di jurusan kimia. Tapi kemudian dia kembali kepada kesukaannya, matematika, dan menyelesaikan doktoralnya di bidang matematika di tahun 1928. di tahun 1930 dia mendapatakan kesempatan pergi ke Princeton University (AS). Pada tahun 1933, Institute of Advanced Studies dibentuk dan dia menjadi salah satu dari enam professor matematika di sana. Von Neumann kemudian menjadi warga negara Amerika.

Von Neumann juga merupakan orang pertama yang mencetuskan istilah “Game Theory” yang kemudian berkembang menjadi ilmu tersendiri. Game theory bermanfaat untuk mensimulasikan permainan, seperti catur, bridge, dan sejenisnya. Dia juga bermanfaat untuk mensimulasikan perang.

Komputer Komersial Pertama

Pada pertengahan tahun 1950 UNIVAC mengalami kemajuan dalam beberapa aspek pemrograman tingkat lanjut, sehingga merupakan komputer general purpose pertama yang didesain untuk menggunakan angka dan huruf dan menggunakan pita magnetik sebagai media input dan output-nya. Inilah yang dikatakan sebagai kelahiran industri komputer yang didominasi oleh perusahaan IBM dan Sperry. Komputer UNIVAC pertama kali digunakan untuk keperluan kalkulasi sensus di AS pada tahun 1951, dan dioperasikan sampai tahun 1963.

Komputer-Komputer IBM

IBM memproduksi IBM 605 dan IBM 701 pada tahun 1953 yang berorientasi pada aplikasi bisnis dan merupakan komputer paling populer sampai tahun 1959. IBM 705 dikeluarkan untuk menggantikan IBM 701 yang kemudian memantapkan IBM dalam industri pengolahan data.

Komputer Generasi II (1959-1964)

Komputer generasi kedua ditandai dengan ciri-ciri sebagai berikut:

- Menggunakan teknologi sirkuit berupa transistor dan diode untuk menggantikan tabung vakum.

- Sudah menggunakan operasi bahasa pemrograman tingkat tinggi seperti FORTRAN dan COBOL.

- Kapasitas memori utama dikembangkan dari Magnetic Core Storage.

- Menggunakan simpanan luar berupa Magnetic Tape dan Magnetic Disk.

- Kemampuan melakukan proses real time dan real-sharing.

- Ukuran fisiknya sudah lebih kecil dibanding komputer generasi pertama.

- Proses operasi sudah lebih cepat, yaitu jutaan operasi perdetik.

- Kebutuhan daya listrik lebih kecil.

- Orientasi program tidah hanya tertuju pada aplikasi bisnis, tetapi juga aplikasi teknik.

UNIVAC III

Dibanding denga tabung, teknologi transistor jauh lebih efisien sebagai switch dan dapat diperkecil ke skala mikroskopik. Pada tahun 2001 peniliti Intel telah memperkenalkan silikon paling kecil dan paling cepat di dunia, dengan ukuran 20 nanometer ata sebanding dengan sepermiliar meter, yang akan digunakan pada prosesor dengan kecepatan 20 GHz (Giga Hertz). Era ini juga menandakan permulaan munculnya minikomputer yang merupakan terbesar kedua dalam keluarga komputer. Harganya lebih murah dibanding dengan generasi pertama. Komputer DEC PDP-8 adalah minikomputer pertama yang dibuat tahun 1964 untuk pengolahan data komersial.

Jenis-jenis komputer lain yang muncul pada generasi ini diantaranta UNIVAC III, UNIVAC SS80, SS90, dan 1107, IBM 7070, 7080, 1400, dan 1600.

Komputer Generasi III (1964-1970)

Pada generasi ketiga inilah teknologi Integrated Circuit (IC) menjadi ciri utama karena mulai digunakan pada sebuah perangkat komputer hingga generasi sekarang. Komponen IC berbentuk hybrid atau solid (SLT) dan monolithyc (MST). SLT adalah transistor dan diode diletakkan terpisah dalam satu tempat sedangkan MST adalah elemen transistor, diode, dan resistor diletakkan bersama dalam satu chip. MST lebih kesil tetapi mempunyai kemmapuan lebih besar dibanding SLT.

IC dibuat pertama kali oleh Texas Istruments dan Fairchild Semiconductor pada tahun 1959 yang hanya berisi enam transistor. Bisa kita bandingkan bahwa prosesor saat ini yang kita gunakan telah memiliki jutaan, puluhan, ratusan juta transistor, bahkan telah didesain prosesor dengan miliaran transistor. Sebuah perkembangan yang luar biasa dalam masa kurang dari setengah abad.

Ciri-ciri komputer generasi ketiga adalah:

- Karena menggunakan IC maka kinerja komputer menjadi lebih cepat dan tepat.

- Kecepatannya hampir 10.000 kali lebih cepat dari komputer generasi pertama.

- Peningkatan dari sisi software.

- Kapasitas memori lebih besar, dan dapat menyimpan ratusan ribu karakter (sebelumnya hanya puluhan ribu).

- Menggunakan media penyimpanan luar disket magnetik (external disk) yang sifat pengaksesan datanya secara acak (random access) dengan kapasitas besar (jutaan karakter).

- Penggunaan listrik lebih hemat.

- Kemampuan melakukan multiprocessing dan multitasking.

- Telah menggunakan terminal visual display dan dapat mengeluarkan suara.

- Harganya semakin murah.

- Kemampuan melakukan komunikasi dengan komputer lain.

IBM S/360, UNIVAC 1108, UNIVAC 9000, Burroughts 5700, 6700, 7700, NCR Century, GE 600, CDC 3000, 6000, dan 7000, PDP-8, dan PDP-11 (pabrik pembuatnya adalah Digital Equipment Corporation) merupakan contoh-contoh komputer generasi ketiga.

Komputer Generasi IV (1970-1980-an)

Komputer generasi keempat merupakan kelanjutan dari generasi III. Bedanya bahwa IC pada generasi IV lebih kompleks dan terintegrasi. Sejak tahun 1970 ada dua perkembangan yang dianggap sebagai komputer generasi IV. Pertama, penggunaan Large Scale Integration (LSI) yang disebut juga dengan nama Bipolar Large Large Scale Integration. LSI merupakan pemadatan beribu-ribu IC yang dijadikan satu dalam sebuah keping IC yang disebut chip. Istilah chip digunakan untuk menunjukkan suatu lempengan persegi empat yang memuat rangkaian terpadu IC. LSI kemudian dikembangkan menjadi Very Large Scale Integration (VLSI) yang dapat menampung puluhan ribu hingga ratusan ribu IC. Selanjutnya dikembangkannya komputer mikro yang menggunakan mikroprosesor dan semikonduktor yang berbentuk chip untuk memori komputer internal sementara generasi sebelumnya menggunakan magnetic core storage.

Komputer Generasi IV: Apple II

Perusahaan Intel pada tahun 1971 memperkenalkan mikrokomputer 4 bit yang menggunakan chip prosesor dengan nama 4004 yang berisi 230 transistor dan berjalan pada 108 KHz (Kilo-Hertz) dan dapat mengeksekusi 60.000 operasi per detik. Dilanjutkan pada tahun 1972, Intel memperkenalkan mikrokomputer 8008 yang memproses 8 bit informasi pada satu waktu. Selanjutnya mikroprosesor 8080 dibuat pada tahun 1974, dan merupakan prosesor untuk tujuan umum pertama. Sebelumnya prosesor 4004 dan 8008 dirancang untuk kebutuhan aplikasi tertentu, dan prosesor 8080 memiliki kemampuan lebih cepat dan memilki set instruksi yang lebih kaya, serta memiliki kemampuan pengalamatan yang lebih besar. Pada generasi keempat ini tampilan monitor masih satu warna (green color).

Komputer Generasi IV: PDP 11

Komputer-komputer generasi keempat diantaranya adalah IBM 370, Apple I dan Apple II, PDP-11, VisiCalc, dan Altair yang menggunakan prosesor Intel 8080, dengan sistem operasi CP/M (Control Program for Microprocessor), dengan bahasa pemrograman Microsoft Basic (Beginners Allpurpose Symbolic Instruction Code). Sebagai catatan bahwa pada komputer-komputer generasi keempat ini tidak satupun yang PC-Compatible atau Macintosh-Compatible. Sehingga pada generasi ini belum ditentukan standar sebuah komputer terutama personal computer (PC).

Komputer Generasi V (1980-an-sekarang)

Akhir tahun 1980, IBM memutuskan untuk membangun sebuah komputer personal (PC) secara massal, yang pada tanggal 12 Agustus 1981 menjadi sebuah standar komputer PC, dan pada akhirnya hingga saat ini PC dikenal dengan nama standar IBM-PC. Prosesor yang digunakan adalah 8088/8086 yang menjadi standar komputer saat ini, menggunakan basis proses 16 bit persatuan waktu. Dengan lahirnya komputer generasi kelima ini, IBM bekerja sama dengan Microsoft untuk mengembangkan software di dalamnya. Hingga saat ini Microsoft mendominasi kebutuhan software di dunia PC.

Pada perkembangan selanjutnya perubahan besar terjadi bahwa sejak IBM-PC diperkenalkan dan bukan menjadi satu-satunya manufaktur PC-compatible, maka standar baru dalam dunia industri PC lebih dikembangkan oleh perusahaan lain seperti Intel dan Microsoft yang dipelopori oleh W. Bill Gates yang menjadi pionir standar hardware dan software dunia.

Pada generasi kelima ini, telah dilakukan pengembangan dengan apa yang dinamakan Josephson Junction, teknologi yang akan menggantikan chip yang mempunyai kemampuan memproses trilyunan operasi perdetik sementara teknologi chip hanya mampu memproses miliaran operasi perdetik. Komputer pada generasi ini akan dapat menerjemahkan bahasa manusia, manusia dapat langsung bercakap-cakap dengan komputer serta adanya penghematan energi komputer. Sifat luar biasa ini disebut sebagai “Artificial Intelligence”, selain itu juga berbasis Graphic User Interface (GUI), multimedia, dan multikomunikasi.

Contoh-contoh komputer yang lahir pada generasi kelima berbasis x86, seperti chip 286 yang diperkenalkan pada tahun 1982 dengan 134.000 transistor, kemudian chip 386 pada tahun 1983 dengan 275.000 transistor, sedangkan chip 486 diperkenalkan tahun 1989 yang memiliki 1,2 juta transistor. Selanjutnya pada tahun 1993 Intel memperkenalkan keluarga prosesor 586 yang disebut Pentium 1 dengan jumlah transistor 3,1 juta untuk melakkan 90 MIPS (Million Instruction Per Second). Kemudian dilanjutkan pada generasi berikutnya yaitu Pentium 2, 3, dan 4.

Pada akhir tahun 2000 Intel memperkenalkan Pentium 4, yang merupakan prosesor terakhir dalam keluarga Intel dengan arsitektur 32 bit (IA-32). Tahun 2001 Intel mengumumkan prosesor Itanium yang merupakan prosesor dengan basis arsitektur 64 bit (IA-64) pertama. Itanium merupakan prosesor pertama milik Intel dengan instruksi-instruksi 64 bit dan akan menelurkan satu generasi baru dari sistem operasi dan aplikasi, sementara masih mempertahankan backward compatibility dengan software 32 bit. Perlu diketahui bahwa sejak dikeluarkannya prosesor 386, komputer beroperasi pada 32 bit per satuan waktu dalam mengeksekusi informasi hingga Pentium 4. Hingga sekarang komputer yang digunakan kebanyakan masih yang berbasis 32 bit.

Pada generasi pentium, selain ciri khas pada peningkatan kecepatan akses datanya juga tampilan gambar sudah beresolusi (kualitas gambar) bagus dan berwarna serta multimedia, dan yang lebih penting adalah fungsi komputer menjadi lebih cerdas. Meskipun komputer pada generasi ini ukuran fisiknya menjadi lebih kecil dan sederhana namun memiliki kemampuan yang semakin canggih.

Komputer Generasi VI: Masa Depan

Dengan teknologi komputer yang ada saat ini, agak sulit untuk dapat membayangkan bagaimana komputer masa depan. Dengan teknologi yang ada saat ini saja kita seakan sudah dapat “menggenggam dunia”. Dari sisi teknologi beberapa ilmuan komputer meyakini suatu saat tercipta apa yang disebut dengan biochip yang dibuat dari bahan protein sitetis. Robot yang dibuat dengan bahan ini kelak akan menjadi manusia tiruan. Sedangkan teknologi yang sedang dalam tahap penelitian sekarang ini yaitu mikrooptik serta input-output audio yang mungkin digunakan oleh komputer yang akan datang. Ahli-ahli sains komputer sekarang juga sedang mencoba merancang komputer yang tidak memerlukan penulisan dan pembuatan program oleh pengguna. Komputer tanpa program (programless computer) ini mungkin membentuk ciri utama generasi komputer yang akan datang.

Kemungkinan Komputer Masa Depan

Secara prinsip ciri-ciri komputer masa mendatang adalah lebih canggih dan lebih murah dan memiliki kemampuan diantaranya melihat, mendengar, berbicara, dan berpikir serta mampu membuat kesimpulan seperti manusia. Ini berarti komputer memiliki kecerdasan buatan yang mendekati kemampuan dan prilaku manusia. Kelebihan lainnya lagi, kecerdasan untuk memprediksi sebuah kejadian yang akan terjadi, bisa berkomunikasi langsung dengan manusia, dan bentuknya semakin kecil. Yang jelas komputer masa depan akan lebih menakjubkan.